You are looking for information, articles, knowledge about the topic nail salons open on sunday near me ikev2 지원 공유기 on Google, you do not find the information you need! Here are the best content compiled and compiled by the toplist.tfvp.org team, along with other related topics such as: ikev2 지원 공유기 IKEv2 VPN 구축, 공유기 PPTP, 중국 VPN 공유기, 샤오 미 공유기 VPN

[su_youtube_advanced url=”https://www.youtube.com/watch?v=ltl4ySQ31z0″]

ikev2 지원 공유기

- Article author: ko.nataviguides.com

- Reviews from users: 46055

Ratings

- Top rated: 4.0

- Lowest rated: 1

- Summary of article content: Articles about ikev2 지원 공유기 주제를 살펴보자 “ikev2 지원 공유기 – 가상 … …

- Most searched keywords: Whether you are looking for ikev2 지원 공유기 주제를 살펴보자 “ikev2 지원 공유기 – 가상 …

- Table of Contents:

VPN(IKEv2, PPTP, L2TP, OpenVPN) 자주 받는 질문(FAQ) : 배철수

- Article author: linuxlab.kr

- Reviews from users: 40534

Ratings

- Top rated: 3.8

- Lowest rated: 1

- Summary of article content: Articles about VPN(IKEv2, PPTP, L2TP, OpenVPN) 자주 받는 질문(FAQ) : 배철수 상당수의 공유기는 최대 8 대의 PC 까지 ppTp VPN 통과를 지원합니다. … 우리 회사 인트라넷 서버 접속을 위한 회사 VPN 서버(IPSec) 는 한국 IP 만 허용 합니다. …

- Most searched keywords: Whether you are looking for VPN(IKEv2, PPTP, L2TP, OpenVPN) 자주 받는 질문(FAQ) : 배철수 상당수의 공유기는 최대 8 대의 PC 까지 ppTp VPN 통과를 지원합니다. … 우리 회사 인트라넷 서버 접속을 위한 회사 VPN 서버(IPSec) 는 한국 IP 만 허용 합니다.

- Table of Contents:

ikev2 지원 공유기

- Article author: www.linuxlab.co.kr

- Reviews from users: 1051

Ratings

- Top rated: 4.5

- Lowest rated: 1

- Summary of article content: Articles about ikev2 지원 공유기 현재 PPTP, L2TP, OpenVPN 은 가정용 공유기에서 지원됩니다. 즉 클라이언트 기능이 있습니다. 하지만 IKEv2 만은 클라이언트 기능이 들어있는 공유기가 … …

- Most searched keywords: Whether you are looking for ikev2 지원 공유기 현재 PPTP, L2TP, OpenVPN 은 가정용 공유기에서 지원됩니다. 즉 클라이언트 기능이 있습니다. 하지만 IKEv2 만은 클라이언트 기능이 들어있는 공유기가 …

- Table of Contents:

IKEv2 구축 성공 : 네이버 블로그

- Article author: m.blog.naver.com

- Reviews from users: 34115

Ratings

- Top rated: 4.6

- Lowest rated: 1

- Summary of article content: Articles about IKEv2 구축 성공 : 네이버 블로그 이번엔 드디어 IKEv2 구축에 성공했습니다. . 공유기에서 지원하는 PPTP 쓰다가. NAS 에서 지원하는 L2TP 쓰다가. 돈 주고 사서 IKEv2 쓰다가. …

- Most searched keywords: Whether you are looking for IKEv2 구축 성공 : 네이버 블로그 이번엔 드디어 IKEv2 구축에 성공했습니다. . 공유기에서 지원하는 PPTP 쓰다가. NAS 에서 지원하는 L2TP 쓰다가. 돈 주고 사서 IKEv2 쓰다가.

- Table of Contents:

카테고리 이동

Divelab

이 블로그

프로그래밍

카테고리 글

카테고리

이 블로그

프로그래밍

카테고리 글

µð¸µÅ© °í°´Áö¿ø ¼¾ÅÍ

- Article author: mydlink.co.kr

- Reviews from users: 32575

Ratings

- Top rated: 4.0

- Lowest rated: 1

- Summary of article content: Articles about µð¸µÅ© °í°´Áö¿ø ¼¾ÅÍ 제 목, [DIR-850L] VPN 서버 프로토콜 IKEv2, IPSEC, L2TP 지원. 모델명, DIR-850L, 이름, 디**. 연락처, XXX-XXXX-XXXX, 이메일, [email protected]. …

- Most searched keywords: Whether you are looking for µð¸µÅ© °í°´Áö¿ø ¼¾ÅÍ 제 목, [DIR-850L] VPN 서버 프로토콜 IKEv2, IPSEC, L2TP 지원. 모델명, DIR-850L, 이름, 디**. 연락처, XXX-XXXX-XXXX, 이메일, [email protected].

- Table of Contents:

우분투 서버용(IKev2 VPN)으로 뭐가 적당할까요? :: 2cpu, 지름이 시작되는 곳!

- Article author: www.2cpu.co.kr

- Reviews from users: 9568

Ratings

- Top rated: 4.0

- Lowest rated: 1

- Summary of article content: Articles about 우분투 서버용(IKev2 VPN)으로 뭐가 적당할까요? :: 2cpu, 지름이 시작되는 곳! 지금 관심을 갖고 있는 이유는 개인용 VPN 구축을 하려고 합니다. 지금 사용중인 공유기나 헤놀에서 L2TP나 OpenVPN는 지원하는데 중국에서 가능한 IKev2 … …

- Most searched keywords: Whether you are looking for 우분투 서버용(IKev2 VPN)으로 뭐가 적당할까요? :: 2cpu, 지름이 시작되는 곳! 지금 관심을 갖고 있는 이유는 개인용 VPN 구축을 하려고 합니다. 지금 사용중인 공유기나 헤놀에서 L2TP나 OpenVPN는 지원하는데 중국에서 가능한 IKev2 … QnA 라즈베리파이 ikev2 우분투 공유기 지원 2cpu 2cpu.co.kr www.2cpu.co.kr 벤치마크우분투에 '우'자도 모르는 초보입니다 지금 관심을 갖고 있는 이유는 개인용 VPN 구축을 하려고 합니다 지금 사용중인 공유기나 헤놀에서 L2TP나 OpenVPN는 지원하는데 중국에서 가능한 IKev2는 별도로 구축을 해야 겠더라구요 헤놀 도커에서 가능할지 여기저기

- Table of Contents:

Orange pi를 이용한 IKEv2 VPN Server 설치 일상의 정리

- Article author: tdoodle.tistory.com

- Reviews from users: 10997

Ratings

- Top rated: 3.2

- Lowest rated: 1

- Summary of article content: Articles about Orange pi를 이용한 IKEv2 VPN Server 설치 일상의 정리 이번에 중국에 지인이 있어서 중국의 만리 방화벽을 뚫을 수 있는 VPN 서비스를 찾다 보니 일반 공유기가 지원하는 L2TP 또는 PPTP등의 VPN 서비스는 … …

- Most searched keywords: Whether you are looking for Orange pi를 이용한 IKEv2 VPN Server 설치 일상의 정리 이번에 중국에 지인이 있어서 중국의 만리 방화벽을 뚫을 수 있는 VPN 서비스를 찾다 보니 일반 공유기가 지원하는 L2TP 또는 PPTP등의 VPN 서비스는 … VPN 서비스는 외국에서 한국의 서비스를 이용하거나, mVOIP 사용량 제한을 우회하기 위해 많이 사용됩니다. 이번에 중국에 지인이 있어서 중국의 만리 방화벽을 뚫을 수 있는 VPN 서비스를 찾다 보니 일반 공유기..

- Table of Contents:

´º½ºÅÇ ¸ð¹ÙÀÏ »çÀÌÆ®, OpenVPN Ç°Àº ipTIME °øÀ¯±â¡¦ ÇØ¿Ü ¼¹öµµ ÀÚÀ¯·Ó°Ô ¾´´Ù

- Article author: m.newstap.co.kr

- Reviews from users: 38182

Ratings

- Top rated: 3.6

- Lowest rated: 1

- Summary of article content: Articles about ´º½ºÅÇ ¸ð¹ÙÀÏ »çÀÌÆ®, OpenVPN Ç°Àº ipTIME °øÀ¯±â¡¦ ÇØ¿Ü ¼¹öµµ ÀÚÀ¯·Ó°Ô ¾´´Ù 암호화는 VPN 보안 프로토콜에 의해 이루어지며, L2TP/IPSec, SSL/TLS, SSTP, IKEv2, OpenVPN 등 다양한 프로토콜이 있다. 이 중 OpenVPN은 가장 널리 … …

- Most searched keywords: Whether you are looking for ´º½ºÅÇ ¸ð¹ÙÀÏ »çÀÌÆ®, OpenVPN Ç°Àº ipTIME °øÀ¯±â¡¦ ÇØ¿Ü ¼¹öµµ ÀÚÀ¯·Ó°Ô ¾´´Ù 암호화는 VPN 보안 프로토콜에 의해 이루어지며, L2TP/IPSec, SSL/TLS, SSTP, IKEv2, OpenVPN 등 다양한 프로토콜이 있다. 이 중 OpenVPN은 가장 널리 … ´º½ºÅÇ ¸ð¹ÙÀÏ »çÀÌÆ®, ±â»ç »ó¼¼ÆäÀÌÁö, ¡°±ÍÇÏÀÇ Áö¿ª¿¡¼´Â ÇØ´ç ÄÜÅÙÃ÷ ¶Ç´Â ¾ÛÀ» »ç¿ëÇÒ ¼ö ¾ø½À´Ï´Ù¡±ÀÎÅͳÝÀ» ¾²´Ù º¸¸é °¡²û ¸¸³ª´Â ȸéÀÌ´Ù. ¸» ±×´ë·Î Áö±Ý Á¢¼ÓÇÏ´Â ±¹°¡¿¡¼´Â ƯÁ¤ ÄÜÅÙÃ÷ ¶Ç´Â ¾ÛÀ» ¾µ ¼ö ¾ø´Ù´Â ¾ê±â´Ù. Àü¼¼°è°¡ ¿¬°áµÈ ÀÎÅͳÝÀº ¾È¹æ¿¡¼ ¼¼°è °÷°÷ÀÇ ÄÜÅÙÃ÷¸¦ °£ÆíÇÏ°Ô ÀÌ¿ëÇÒ ¼ö ÀÖ´Â …

- Table of Contents:

°Ë»ö

¸ÞÀÎȸéÀ¸·Î À̵¿

´º½º Ä«Å×°í¸®

PC¹öÀüÀ¸·Î º¸±â

°øÀ¯Çϱâ

– °³º° ±â±â¸¶´Ù VPNŬ¶óÀ̾ðÆ® ¼³Ä¡ÇÒ ÇÊ¿ä ¾ø¾î Æí¸®¡¦ ¼³Á¤µµ ¸Å¿ì °£´Ü

°ü·Ã±â»ç

Ãֽűâ»ç

Àαâ±â»ç

Æ÷Åä

¼½¼Çº° Àαâ±â»ç ¹× ÃÖ±Ù±â»ç

»þ¿À¹Ì(Xiaomi) ¹Ì¹Ú½º¿¡¼ IKEv2 VPN ¿¬°á

- Article author: coreavpn.net

- Reviews from users: 20093

Ratings

- Top rated: 3.6

- Lowest rated: 1

- Summary of article content: Articles about »þ¿À¹Ì(Xiaomi) ¹Ì¹Ú½º¿¡¼ IKEv2 VPN ¿¬°á 넷플릭스가 4k 해상도까지 지원하므로 4k 모니터를 사는게 좋습니다. … 폰 또는 윈도우 PC에서 공유기를 WiFi 로 연결해서 CoreaVPN IKEv2 서버를 연결해 보십시오. …

- Most searched keywords: Whether you are looking for »þ¿À¹Ì(Xiaomi) ¹Ì¹Ú½º¿¡¼ IKEv2 VPN ¿¬°á 넷플릭스가 4k 해상도까지 지원하므로 4k 모니터를 사는게 좋습니다. … 폰 또는 윈도우 PC에서 공유기를 WiFi 로 연결해서 CoreaVPN IKEv2 서버를 연결해 보십시오.

- Table of Contents:

See more articles in the same category here: Top 165 tips update new.

Orange pi를 이용한 IKEv2 VPN Server 설치

VPN 서비스는 외국에서 한국의 서비스를 이용하거나, mVOIP 사용량 제한을 우회하기 위해 많이 사용됩니다.

이번에 중국에 지인이 있어서 중국의 만리 방화벽을 뚫을 수 있는 VPN 서비스를 찾다 보니 일반 공유기가 지원하는 L2TP 또는 PPTP등의 VPN 서비스는 만리 방화벽에 막혀서 안된다고 합니다. 그래서 가능한 방법을 찾아보니 IKEv2 VPN은 가능하다고 하는데 놀고 있는 Orange Pi 에 올려서 서비스를 해 보고자 방법을 찾아 공유를 합니다.

Orange Pi 여서 Armbian 기준이며, id/password 방식을 사용하려면 mschapv2 플러그인이 필요한데 armbian 기본 패키지에서는 제공이 안되서 소스 컴파일 하여 설치를 하였습니다.

Raspbian 에서도 잘 될 것으로 보이며, Raspbian 에서는 apt 설치 패키지에 mschapv2 플러그인이 있다면 설치 패키지를 사용하는 편이 시간이 절약될 것으로 보입니다.

1. Letsencrypt 인증서 발급

Ikev2 서버를 사용자 id/password 를 이용하여 접속하기 위해서는 인증서가 필요합니다.

무료인증서인 Let’s Encrypt 인증서를 발급 받습니다.

# apt install certbot # certbot certonly –rsa-key-size 4096 –standalone –agree-tos –no-eff-email –email [email protected] -d your_domain_name

2. 인증서 확인

인증서 발급이 성공하면 아래와 같이 인증서 파일이 있는 지 확인하고

인증서의 유효기간을 확인해 봅니다.

# ls -l /etc/letsencrypt/live/your_domain_name lrwxrwxrwx 1 root root 42 Jul 29 22:36 cert.pem -> ../../archive/your.domain.name/cert1.pem lrwxrwxrwx 1 root root 43 Jul 29 22:36 chain.pem -> ../../archive/your.domain.name/chain1.pem lrwxrwxrwx 1 root root 47 Jul 29 22:36 fullchain.pem -> ../../archive/your.domain.name/fullchain1.pem lrwxrwxrwx 1 root root 45 Jul 29 22:36 privkey.pem -> ../../archive/your.domain.name/privkey1.pem -rw-r–r– 1 root root 543 Mar 5 22:24 README # certbot certificates ——————————————————————————- Found the following certs: Certificate Name: your.domain.name Domains: your.domain.name Expiry Date: 2019-10-27 12:36:13+00:00 (VALID: 89 days) Certificate Path: /etc/letsencrypt/live/your.domain.name/fullchain.pem Private Key Path: /etc/letsencrypt/live/your.domain.name/privkey.pem ——————————————————————————-

3. Strongswan Server download

아래 명령으로 Strongswan 최신버전을 다운로드합니다.

apt-get 으로 설치할 수 있는 Armbian 패키지는 mschapv2를 지원하지 않으므로 직접 소스에서 설치를 합니다.

# wget https://download.strongswan.org/strongswan-5.8.0.tar.gz

4. Strongswan Server Install

아래 명령으로 Strongswan Server를 소스에서 컴파일 하여 설치합니다..

설치되는 위치는 /usr/local/strongswan 입니다.

# tar xvzf ../down/strongswan-5.8.0.tar.gz # cd strongswan-5.8.0 # ./configure –prefix=/usr/local/strongswan –sysconfdir=/etc –enable-openssl –enable-eap-mschapv2 –enable-md4 # make # make install

5. 인증서 파일 링크

아래의 명령과 같이 1에서 발급 받은 인증서를 해당위치로 링크해 줍니다.

3군데 위치로 심볼릭 링크(또는 복사)해 주어야 하며, 아래에서 your.domain.name 부분을 자신의 도메인으로 수정해야 합니다.

# cd /etc/ipsec.d/certs # ln -s /etc/letsencrypt/live/your.domain.name/chain.pem . # ln -s /etc/letsencrypt/live/your.domain.name/fullchain.pem . # cd /etc/ipsec.d/cacerts # ln -s /etc/letsencrypt/live/your.domain.name/chain.pem . # ln -s /etc/letsencrypt/live/your.domain.name/fullchain.pem . # cd /etc/ipsec.d/private # ln -s /etc/letsencrypt/live/your.domain.name/privkey.pem .

6. Strongswan Config

6.1 /etc/ipsec.conf 파일 수정

아래의 leftid 부분을 자신의 도메인으로 수정합니다.

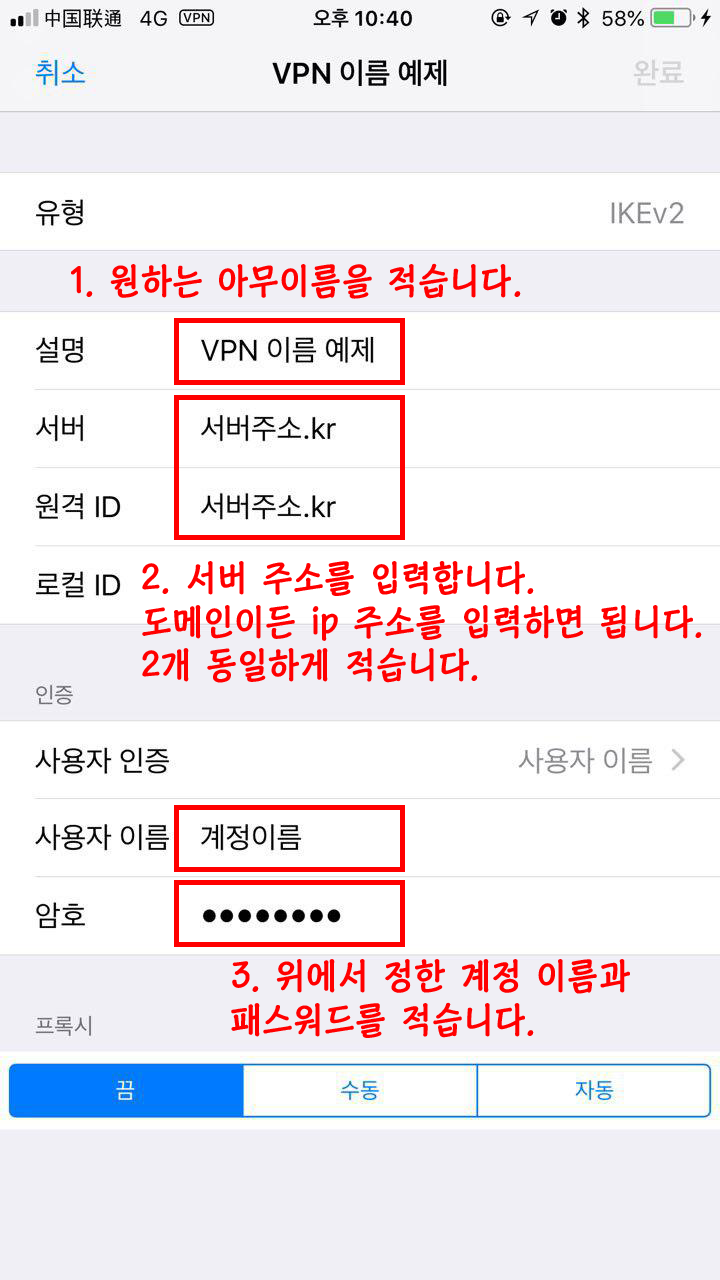

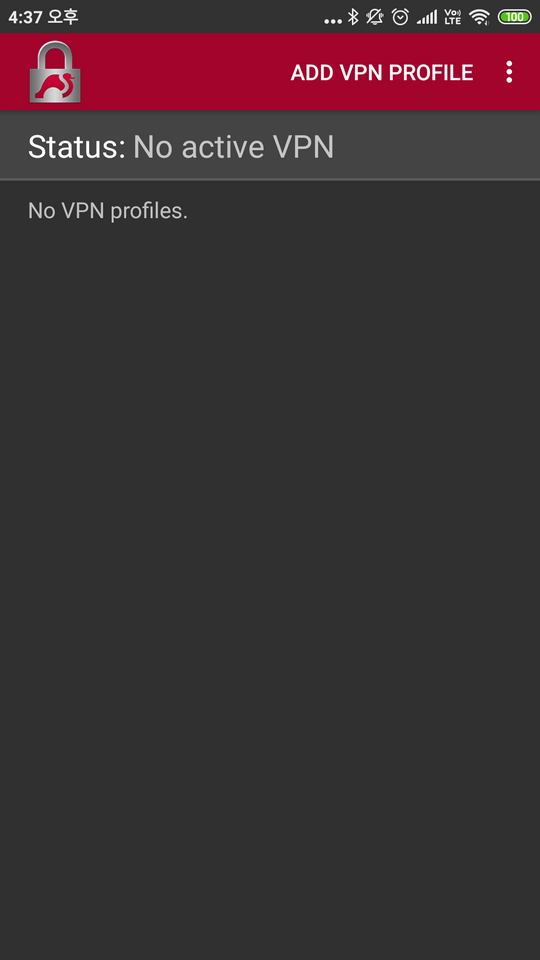

# ipsec configuration << config setup charondebug="ike 1, knl 1, cfg 0" uniqueids=no #define new ipsec connection conn mytunnel-vpn auto=add compress=no type=tunnel keyexchange=ikev2 ike=aes128-sha1-modp1024,aes128-sha1-modp1536,aes128-sha1-modp2048,aes128-sha256-ecp256,aes128-sha256-modp1024,aes128-sha256-modp1536,aes128-sha256-modp2048,aes256-aes128-sha256-sha1-modp2048-modp4096-modp1024,aes256-sha1-modp1024,aes256-sha256-modp1024,aes256-sha256-modp1536,aes256-sha256-modp2048,aes256-sha256-modp4096,aes256-sha384-ecp384,aes256-sha384-modp1024,aes256-sha384-modp1536,aes256-sha384-modp2048,aes256-sha384-modp4096,aes256gcm16-aes256gcm12-aes128gcm16-aes128gcm12-sha256-sha1-modp2048-modp4096-modp1024,3des-sha1-modp1024! esp=aes128-aes256-sha1-sha256-modp2048-modp4096-modp1024,aes128-sha1,aes128-sha1-modp1024,aes128-sha1-modp1536,aes128-sha1-modp2048,aes128-sha256,aes128-sha256-ecp256,aes128-sha256-modp1024,aes128-sha256-modp1536,aes128-sha256-modp2048,aes128gcm12-aes128gcm16-aes256gcm12-aes256gcm16-modp2048-modp4096-modp1024,aes128gcm16,aes128gcm16-ecp256,aes256-sha1,aes256-sha256,aes256-sha256-modp1024,aes256-sha256-modp1536,aes256-sha256-modp2048,aes256-sha256-modp4096,aes256-sha384,aes256-sha384-ecp384,aes256-sha384-modp1024,aes256-sha384-modp1536,aes256-sha384-modp2048,aes256-sha384-modp4096,aes256gcm16,aes256gcm16-ecp384,3des-sha1! fragmentation=yes forceencaps=yes dpdaction=clear dpddelay=300s rekey=no left=%any [email protected] <<-- 자신의 도메인으로 설정 leftcert=fullchain.pem leftsendcert=always leftsubnet=0.0.0.0/0 right=%any rightid=%any rightauth=eap-mschapv2 rightsourceip=10.10.1.0/24 rightdns=1.1.1.1,8.8.8.8 rightsendcert=never eap_identity=%identity 6.2 /etc/ipsec.secrets 파일 수정 파일을 아래와 같이 수정합니다. 2번째 줄 부터 id/pass 설정이며, 콜론(:) 좌측이 id, 콜론 우측의 "" 부분이 패스워드입니다. : RSA "privkey.pem" alice : EAP "myPassword" tom : EAP "tomPassword" 6.3 /etc/iptables.sav 파일 수정 (iptables 포워딩 설정) 포트 포워딩을 위해 iptables 저장 파일을 수정해 줍니다. # Generated by iptables-save v1.6.1 on Mon Mar 4 21:22:51 2019 *nat :PREROUTING ACCEPT [10:797] :INPUT ACCEPT [1:104] :OUTPUT ACCEPT [2:304] :POSTROUTING ACCEPT [2:304] -A POSTROUTING -s 10.10.1.0/24 -o eth0 -j MASQUERADE -A POSTROUTING -o eth0 -j MASQUERADE COMMIT *filter :INPUT ACCEPT [0:0] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [116:14048] -A INPUT -i lo -j ACCEPT -A INPUT -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT -A INPUT -i eth0 -p tcp -m tcp --dport 80 -j ACCEPT -A INPUT -i eth0 -p tcp -m tcp --dport 443 -j ACCEPT -A INPUT -i eth0 -p tcp -m tcp --dport 22 -j ACCEPT # for strongswan -A INPUT -i eth0 -p udp -m udp --dport 500 -j ACCEPT -A INPUT -i eth0 -p udp -m udp --dport 4500 -j ACCEPT -A INPUT -i eth0 -j DROP COMMIT *mangle :PREROUTING ACCEPT [207:17257] :INPUT ACCEPT [207:17257] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [116:14048] :POSTROUTING ACCEPT [116:14048] #-A PREROUTING -m conntrack --ctstate INVALID -j DROP COMMIT 위에서 -A POSTROUTING -s 10.10.1.0/24 -o eth0 -j MASQUERADE 부분의 10.10.1.0/24 를 /etc/ipsec.conf 에서 설정한 주소와 동일하게 맞춰 줘야 합니다. 중간 부분의 # for strongswan 부분이 strongswan 에서 사용하는 포트입니다. 공유기를 사용할 경우 500번과 4500번 포트를 별도로 포트포워딩해 주어야 합니다. 파일 저장이 끝나면 아래 명령으로 iptables 에 변경 내용을 적용합니다. iptables-restore < /etc/iptables.sav 6.4 ip 포워딩 기능을 활성화 해 줍니다. /etc/sysctl.conf 파일에 net.ipv4.ip_forward=1 을 추가해 줍니다. 저장 후 아래의 명령어를 입력해서 적용합니다. # sysctl -p 7. Strongswan Server 시작/중지/상태확인 # cd /usr/local/strongswan # sbin/ipsec start Starting strongSwan 5.8.0 IPsec [starter]... # sbin/ipsec status Security Associations (0 up, 0 connecting): none # sbin/ipsec stop Stopping strongSwan IPsec... 8. Strongswan Server 스크립트파일 생성 vi /lib/systemd/system/strongswan.service 로 스크립트 파일 생성 후 아래 내용으로 저장한다. [Unit] Description=strongSwan IPsec daemon using ipsec.conf After=network-online.target [Service] ExecStart=/usr/local/strongswan/sbin/ipsec start --nofork ExecReload=/usr/local/strongswan/sbin/ipsec reload StandardOutput=syslog Restart=on-abnormal [Install] WantedBy=multi-user.target 다음 명령으로 systemd 스크립트 적용 # systemctl daemon-reload # systemctl enable strongswan 9. Strongswan Server 기동 및 상태확인 아래 명령으로 서버를 기동 후 상태를 확인합니다. # systemctl start strongswan # systemctl status strongswan 상태 확인 시 아래와 같이 Active: active 라고 표시 되어야 합니다. # systemctl status strongswan ● strongswan.service - strongSwan IPsec daemon using ipsec.conf Loaded: loaded (/lib/systemd/system/strongswan.service; enabled; vendor preset: enabled) Active: active (running) since Thu 2019-08-01 16:26:33 KST; 6min ago 10. 재부팅 서버를 재부팅 한 후 systemctl status strongswan 명령으로 상태를 확인해서 정상적으로 실행되면 완료입니다. 11. 안드로이드 클라이언트 설정 이제 서버측 설정은 완료되었으므로 안드로이드 기기의 구글 플레이에서 Strongswan 을 검색해서 설치해 줍니다. 설치 후 최초 실행화면입니다. 최초 실행화면 위 화면에서 우측 상단의 [ADD VPN PROFILE] 을 터치합니다. 그럼 아래와 같이 Profile 편집 화면이 나타납니다. 프로파일 편집 화면 아래 화면 처럼 각각의 항목을 넣어줍니다. 항목에 입력 Server: your.domain.name VPN Type: IKEv2 EAP (Username/Password) Username: alice Password: 서버설정시 패스워드 CA certificate: Select automatically 체크함 Profile name: MyVPN(임의로 입력) 우측 상단의 SAVE를 터치해서 저장을 하면 아래 처럼 입력한 Profile 이 생성됩니다. 생성된 프로파일 위 화면에서 생성된 프로파일을 터치하면 서버에 접속을 시도하고 성공하면 아래와 같이 Connected 라고 표시됩니다. 상단알림바를 보시면 VPN 이라는 알림이 생깁니다. 이 상태에서 구글에서 My IP로 검색해서 내 IP를 확인해 보면 IP가 VPN IP로 바뀐 것을 확인할 수 있습니다. 접속된 화면

OpenVPN 품은 ipTIME 공유기… 해외 서버도 자유롭게 쓴다

“귀하의 지역에서는 해당 콘텐츠 또는 앱을 사용할 수 없습니다”

인터넷을 쓰다 보면 가끔 만나는 화면이다. 말 그대로 지금 접속하는 국가에서는 특정 콘텐츠 또는 앱을 쓸 수 없다는 얘기다. 전세계가 연결된 인터넷은 안방에서 세계 곳곳의 콘텐츠를 간편하게 이용할 수 있는 장점이 있지만 일부는 국가 별로 서비스 제한을 둬 쓸 수 없다. 해외 직구의 경우 한국 접속이 막혀 있는 쇼핑몰도 마찬가지이다.

▲ 접속 국가에 따라 서비스 제한을 둬 위 그림처럼 콘텐츠를 쓸 수 없는 경우가 있다.

그럼 서비스 제공업자는 어떻게 접속된 국가를 인식하고, 서비스를 제한할까? 바로 IP주소이다. 인터넷에 연결된 각각의 기기는 고유의 IP주소를 갖고 있으며, IP주소를 보면 어디서 접속했는지 알 수 있다. 우리가 전화를 받을 때 ‘02’, ‘031’처럼 지역번호가 발신자표시로 뜨는 것처럼 말이다. 그래서 접속지역을 바꾸기 위해서는 IP주소를 우회하는 방법을 쓴다. 대표적인 것이 ‘VPN(Virtual private network)’ 기술이다. VPN은 현재 접속되어 있는 실제 위치가 아닌 다른 곳에서 연결하는 것처럼 보이게 한다.

VPN의 원리는 간단하다. 평상시에는 SKB, KT, LGU+ 등 우리가 쓰고 있는 ISP를 거쳐 전세계에 깔린 인터넷망을 통해 원하는 쇼핑몰이나 콘텐츠 서비스 기업에 도달하지만 VPN은 중간에 VPN서버를 거친다. 이 과정에서 사용자에게 할당된 IP주소가 아닌, VPN서버의 주소로 최종 위치에 도달한다. 예를 들어 미국의 VPN서버를 거치게 되면 쇼핑몰 또는 콘텐츠 서비스 기업은 한국이 아닌 미국에서 접속한 것으로 인식한다. 때문에 한국에서 접속이 제한된 사이트도 VPN을 통해 마음껏 이용할 수 있다.

▲ 일반 인터넷 망과 VPN 서버를 사용하는 경우의 차이

또한 VPN은 암호화를 거쳐 전송되므로, 사용자의 정보 보호 기능도 강력하다. 암호화는 VPN 보안 프로토콜에 의해 이루어지며, L2TP/IPSec, SSL/TLS, SSTP, IKEv2, OpenVPN 등 다양한 프로토콜이 있다. 이 중 OpenVPN은 가장 널리 사용되는 VPN프로토콜로, 보안이 우수하고 빠르며, 오픈소스로 되어 있어 많은 업체들이 이 기술을 이용하고 있다. 특히 데이터량 또는 기간으로 요금을 부과하는 타 VPN 서비스와 달리 무료로 쓸 수 있는 장점이 있어 VPN이 필요한 환경에서는 빠지지 않고 언급되는 것이 OpenVPN이다.

VPN 클라이언트 내장한 ‘ipTIME 유무선 공유기’

각각의 장치에 VPN 클라이언트 설치할 필요 없어 편리

VPN을 쓰기 위해서는 사용자의 데이터를 암호화하고, VPN 서버까지 내보낼 수 있는 VPN 클라이언트가 필요하다. VPN 클라이언트 즉 접속 프로그램은 사용하려는 기기인 데스크탑PC, 노트북, 스마트폰, 태블릿 등에 각각 설치하면 된다. 디바이스마다 VPN 클라이언트를 설치, 관리해야 하기 때문에 은근 불편하고, 귀찮은 점은 있지만 VPN을 쓰기 위해서는 필수이다.

▲ VPN 서버레 접속하기 위해서는 VPN클라이언트를 설치 및 설정해야 한다.

그런데 국내 인터넷 공유기 브랜드인 ipTIME(아이피타임)은 지난 1월 OpenVPN 및 기타 VPN 클라이언트를 추가한 펌웨어를 공개, VPN을 활용하는데 있어 편의성을 크게 향상시켜 주목을 받고 있다. 공유기에서 VPN서버로 직접 접속이 가능하다 보니 각각의 기기에 VPN클라이언트를 설치할 필요가 없으며, VPN 클라이언트 설치가 불가능한 기기에서도 VPN을 사용할 수 있는 장점이 있다. 특히 플레이스테이션, Xbox 등 콘솔게임기에서도 VPN을 이용, 해외에 있는 서버에 접속이 가능해 활용 가능한 범위는 기존 방식 대비 매우 넓다.

▲ ipTIME은 ‘AX8004BCM’을 비롯한 27개 제품에 대해 VPN클라이언트를 지원한다.

ipTIME이 펌웨어에 포함시킨 VPN 클라이언트는 OpenVPN 및 PPTP,/L2TP 클라이언트이다. 특히 OpenVPN은 앞서 언급한 것처럼 가장 많이 쓰고 있고, 무료인 경우도 많아 활용도가 매우 뛰어나다. 2022년 4월 기준 현재 VPN 클라이언트를 지원하는 ipTIME 공유기는 ipTIME의 플러그십 모델인 AX8004BCM를 비롯해 802.11ax를 지원하는 AX8004M, AX3004ITL, AX2004BCM, AX2004M 5개 모델과 802.11ac를 지원하는 A9004M, A9004M-X2, A8004NS-M, A8NS-M, A8004T-XR, A8004ITL, A8004T, A6004MX, A6NS-M, A3002-Mesh, A3008-MU, A3004NS-M, A3004T, A5004NS-M, A6004NS-M, A7004M 16개 모델, AP인 Ring A8, 유선 공유기 T5004, T5008, T16000M, T24000M 4개 모델 그리고 익스텐더인 Extender A8 등 27개이다. 펌웨어 버전 14.12.0부터 지원하기 시작했기 때문에 위 제품을 사용하고 있다면 최신 펌웨어로 업그레이드해야 VPN 클라이언트 기능을 쓸 수 있다.

그럼 실제로 어떻게 VPN 클라이언트 기능을 사용할 수 있는지 ipTIME의 최고 사양의 제품인 ‘ipTIME AX8004BCM’ 제품을 예로 살펴본다.

AX6400급 성능내는 ipTIME 플래그십 인터넷 공유기 ‘ipTIME AX8004BCM’

▲ ipTIME AX8004BCM

‘ipTIME AX8004BCM’은 브로드컴의 64비트 쿼드코어 CPU(BCM4908, 1.8GHz)와 1GB의 DDR3 메모리를 탑재하고, 5GHz/4804Mbps(4×4)와 2.4GHz/1148Mbps(4×4)의 무선 링크 속도를 지원하는 AX6000급 기가와이파이 공유기이다. 8개의 5dBi 일체형 안테나와 기가비트 유선 LAN 포트를 채택했다. 특히 2.5Gbps의 WAN 포트를 장착하여 기가비트 이상의 고성능 무선 출력을 지원한다.

‘ipTIME AX8004BCM’에 적용된 와이파이6(802.11ax)는 기존 11ac의 채널당 대역폭의 2배인 160MHz 대역폭을 사용하고, 보다 향상된 OFDMA기술을 써 4×4 환경에서 6000Mbps급 속도를 낸다. 2600Mbps급 속도를 내는 기존 4×4 11ac 환경보다 약 2.3배 빠르다. 또한 향상된 OFDMA(Orthogonal Frequency Division Multiple Access) 기술이 적용되어 11ac보다 4배 많은 서브 채널로 기존 대역폭을 분할 관리하여 특정 서브 채널에서 발생하는 노이즈에 따른 전송지연을 최소화할 수 있다. 고화질 영상, 온라인 게임 및 다중 장치 사용과 같이 높은 대역폭과 빠른 응답 속도가 필요한 통신 요구에 지연이나 버퍼링 없이 보다 안정되고 빠른 네트워크를 구축할 수 있다.

802 11ax에 적용된 복수 기기 동시 통신 기술인 MU-MIMO(Multi User-MIMO)도 11ac의 단방향에서 양방향으로 확장되었으며, 통신 중인 개별 기기 마다 최적화된 Wi-Fi 신호 강도를 유지하도록 하는 빔포밍 기술을 적용하여 신호의 낭비를 없애고 이용 중인 모든 클라이언트 각각에 맞는 최적의 무선 신호 강도를 제공할 수 있게 한다.

몇번의 클릭으로 쉽게 설정 가능한 ‘OpenVPN 클라이언트’

디바이스 또는 특정 주소에만 VPN 동작 설정 가능해

공유기에서 VPN 클라이언트를 사용하기 위해서는 우선 최신 펌웨어로 업그레이드를 하는 것이 좋다. 특히 아래 그림처럼 좌측 메뉴에 ‘VPN설정-OpenVPN 클라이언트’ 항목이 없다면 펌웨어를 반드시 올려야 한다. 최신 펌웨어인 상태에서 설정 메뉴에 있는 ‘VPN설정-OpenVPN 클라이언트’ 메뉴를 선택한다.

▲ VPN클라이언트를 쓰기 위해서는 최신 펌웨어를 설치해야 한다. 최신 펌웨어가 설치된 상태라면 우측처럼 메뉴가 변경된다.

OpenVPN 클라이언트를 쓰기 위해서는 *.open 확장자를 갖는 VPN 설정 파일이 필요하다. 뭔가 복잡해 보일 것 같지만 ipTIME은 매우 친절하게도 VPN 설정파일 다운로드 사이트로 바로 이동할 수 있도록 설명 메뉴 내에 링크를 넣었다. 링크를 클릭하면 VPN 설정 파일(.open) 다운로드 사이트인 VPNGATE로 이동한다.

▲ OpenVPN 클라이언트 설정 화면

VPNGATE 페이지에서 접속하고자 하는 국가의 OpenVPN 파일을 선택하면 된다. 맨 좌측에는 VPN 서버가 위치한 국가의 국기가 있으며, 좌측에서 7번째에 OpenVPN 설정 파일이 있다. [OpenVPN Config file]을 클릭해 설정 파일을 PC에 내려 받는다. 참고로 같은 국가라도 [VPN sessions] 항목에서 세션 숫자가 낮고, Uptime 기간이 짧은 것을 선택하는 것이 좋다. 또한 보다 빠른 속도로 VPN을 쓰기 위해서는 [Line quality] 항목에 표시된 속도가 높은 것을 선택하면 된다.

▲ VPNGATE 설정 파일 다운로드 페이지

여기서 해당 국가의 [OpenVPN Config file]을 클릭하면 아래 그림처럼 다운로드 페이지로 이동한다. 아래쪽에 있는 [OpenVPN]으로 표시된 버튼을 누르면 된다.

▲ 원하는 국가의 VPN 설정 파일을 내려 받아 공유기에 올리면 된다.

다운로드한 파일은 ipTIME 공유기 ‘VPN설정-OpenVPN 클라이언트’ 메뉴에서 설정파일 업로드 기능을 통해 공유기로 업로드를 하면 된다. 이름은 사용자가 원하는 임의의 이름을 입력한다. 만일 VPN 서비스 제공자가 계정과 암호를 요구하면 해당 항목에 입력한다. ‘모든 트래픽이 이 VPN을 경유하도록 클라이언트 사용 규칙 자동 생성’ 항목을 체크한 후 왼쪽에 있는 [추가]버튼을 누르면 모든 과정은 끝났다.

설정파일을 업로드하면 공유기는 바로 VPN 서버에 접속, 한국이 아닌 타 국가에서 접속한 것처럼 동작한다. 일본 VPN서버에 접속했다면 아래 그림과 같이 접속된 IP주소가 일본으로 되어 있는 것을 알 수 있다.

▲ 일본 VPN 서버에 접속한 예이다. 그림처럼 내 PC가 일본에서 접속한 것으로 나타난다.

이는 PC 뿐만 아니라 공유기에 연결된 스마트폰, 태블릿 등 모든 기기에 적용된다. 따라서 특정 단말기에 혹은 특정 사이트에 접속할 경우에만 VPN 서버를 경유하고 싶다면 [클라이언트 사용 관리] 기능을 이용하면 된다.

▲ 클라이언트 사용 관리 메뉴

▲ 특정 디바이스나 특정 IP 주소에 대해서만 VPN이 작동될 수 있도록 설정이 가능하다.

한편 위 설정은 꼭 PC가 아닌 스마트폰용 앱인 ‘ipTIME Mobile’을 이용해서 쉽게 설정할 수 있다.

▲ ipTIME Mobile 앱을 이용해 스마트폰에서도 VPN클라이언트를 쉽게 설정할 수 있다.

PPTP/L2TP VPN 클라이언트 지원해 활용도 더욱 높여

일상적인 해외 사이트 혹은 해외 서버 접속용으로 쓴다면 위에 소개한 OpenVPN만으로도 충분하다. 하지만 기업에서 자체 VPN을 구성해 망을 관리하거나 OpenVPN을 쓰지 않는 곳이라면 ipTIME 공유기가 지원하는 또 하나의 클라이언트 기능인 [PPTP/L2TP VPN 클라이언트]를 이용할 수 있다.

이 또한 OpenVPN처럼 매우 간단하다. 아래 그림과 같이 설정할 VPN의 이름과 프로토콜 유형(PPTP 또는 L2TP), VPN서버 주소, 계정 및 암호 등을 입력 후 추가하면 된다.

▲ PPTP/L2TP VPN 클라이언트 설정 화면

개별 디바이스에 클라이언트 설치 필요 없어 편리

VPN 활용 돕는 ipTIME 공유기

이처럼 ipTIME 공유기는 펌웨어 내에 VPN 클라이언트 기능을 직접 탑재함으로써 VPN을 보다 쉽게 사용할 수 있는 장점을 가지고 있다. VPN은 민감한 정보가 있는 사이트에 액세스하더라도 IP주소와 위치가 노출이 되지 않는 장점이 있으며, 극정 국가, 특정 지역에 한정된 스트리밍 서비스도 이용할 수 있다. 특히 해외여행시 한국의 스트리밍 서비스가 제한될 경우 VPN을 이용하면 쉽게 해결할 수 있다. 물론 앞서 언급한 것처럼 해외직구시 활용할 수 있다.

▲ 그림과 같이 공유기에 VPN클라이언트 기능이 있으면 각각의 디바이스마다 VPN클라이언트를 설치할 필요가 없으며, VPN클라이언트를 지원하지 않는 장치도 VPN서버에 접속해 쓸 수 있다.

특히 ipTIME 공유기처럼 공유기 자체적으로 VPN클라이언트를 지원하게 되면 개별 기기에 VPN클라이언트를 설치하지 않아도 되며, 플레이스테이션과 Xbox와 같은 콘솔게임기를 비롯해 VPN클라이언트를 지원하지 않는 셋탑박스나 스마트TV에서 VPN을 쓸 수 있어 매우 편리하다. ipTIME 공유기를 사용하고 있다면 적극 추천하고 싶은 기능이다.

So you have finished reading the ikev2 지원 공유기 topic article, if you find this article useful, please share it. Thank you very much. See more: IKEv2 VPN 구축, 공유기 PPTP, 중국 VPN 공유기, 샤오 미 공유기 VPN